Кіріспе

Кріспе. MikroTik танысу.

MikroTik (ресми атауы «Mikrotīkls» SIA) — желілік жабдықты шығаратын латвиялық компания. MikroTik сымды және сымсыз желі маршрутизаторларын, желілік коммутаторларды, Access Point (AP), сондай-ақ операциялық жүйелер мен қосалқы бағдарламалық қамтамасыз етуді әзірлейді және сатады. Компания 1996 жылы құрылды және 2022 жылы компанияда 351 қызметкер жұмыс істейтіні хабарланды.

Ригада (Латвия) штаб-пәтері бар MikroTik бүкіл әлем бойынша тұтынушылардың алуан түріне қызмет көрсетеді. Компанияның өнімдері мен қызметтері телекоммуникациялар, мемлекеттік мекемелер, оқу орындары және барлық көлемдегі кәсіпорындар сияқты әртүрлі салаларда қолданылады.

2022 жылы 1,30 миллиард еуро құнымен Mikrotik Латвиядағы 4-ші ірі компания және Латвиядағы құны 1 миллиард еуродан асатын алғашқы жеке компания болды.

Компанияның ресми сайты. Компания профайлы мен барлық құрылғылар каталогы online PDF

MikrtoTik неге ерекше?

MikrtoTik - Cisco және Juniper сияқты үлкен вендорлар ұсынатын шешімдердің функционалдық мүмкіндіктерінің көпшілігін қамтиды, ал бағасына келгенде оларға қарағанда бірнеше есе арзан болады. Сонымен қатар, D-Link, Zyxell және TP-Link сияқты танымал «үй» шешімдері мүмкіндіктері MikrtoTik өнімдерімен функционалдық жағынан салыстыруға келмейді.

100-120 мың тұратын MikrtoTik құрылғысы, миллон теңгеден асып кететін Cisco құрылғысының функционалдық мүмкіндіктерін ұсына алады

MikrtoTik тапсырыс берушінің барлық қажеттіліктерін қанағаттандыра отырып, құны жағынан өте тиімді болады.

Mikrotik RB760iGS hEX S Роутері

Mikrotik RB760iGS hEX S Роутері. Бағасы: 49 910₸

Қарапайым тілмен айтатын болсақ, бұл құрылғыны сатып алған соң сіз мыналарды жасай аласыз:

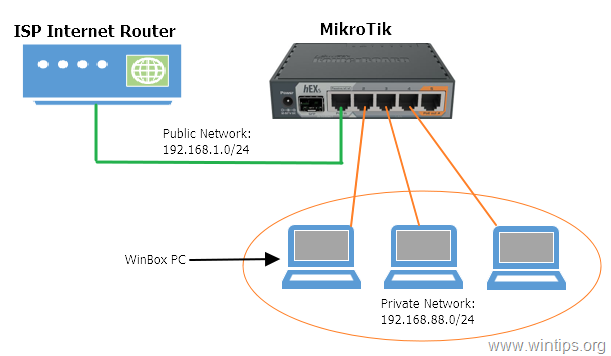

- Статикалық IP адрес алып, ұйымыңызды Интернетке қосу

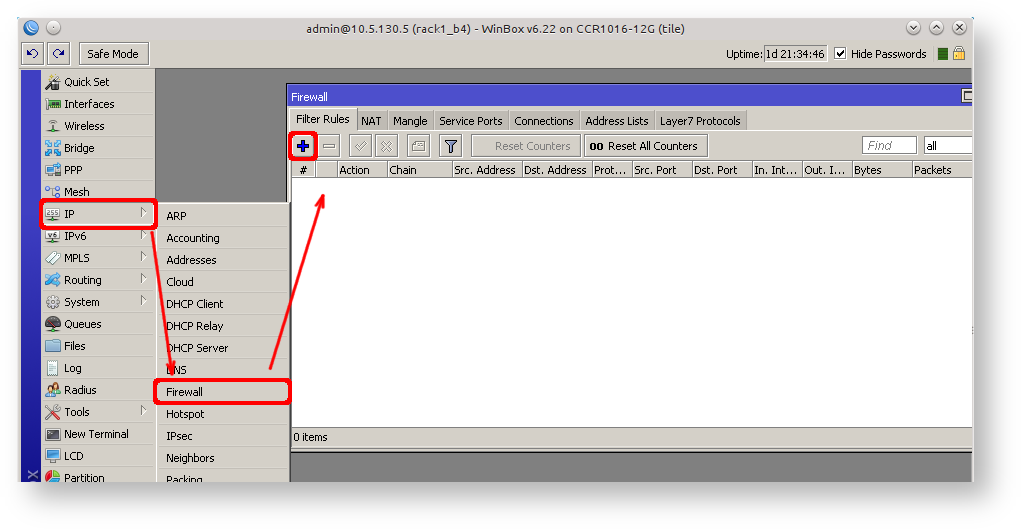

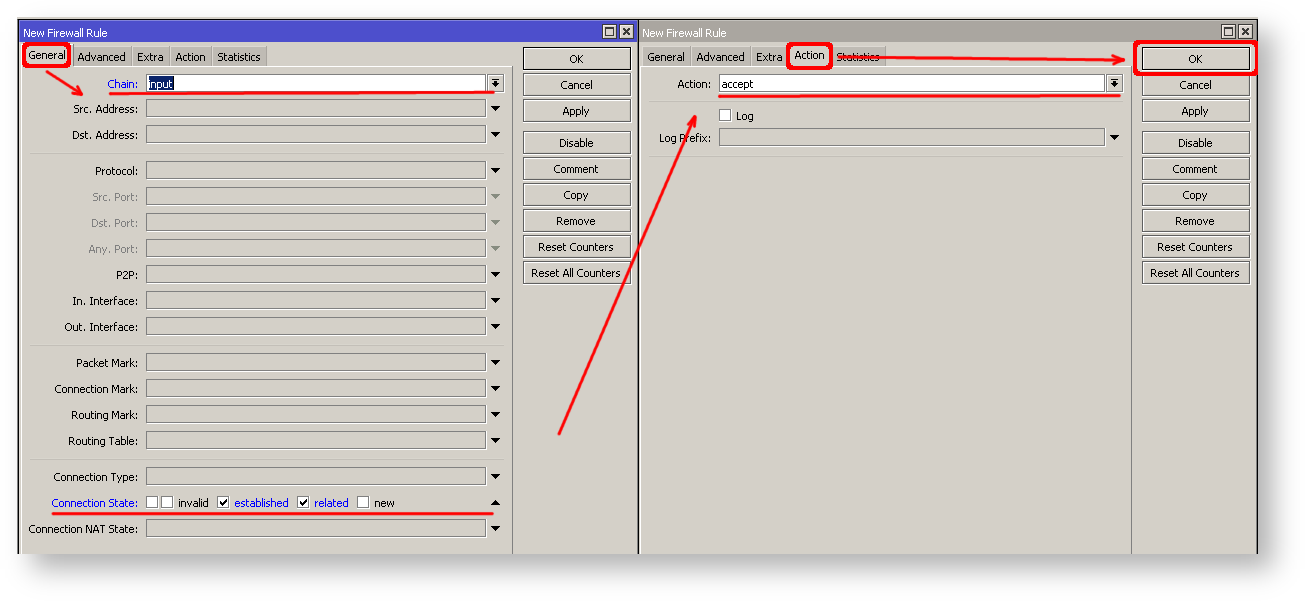

- Интернетке қосып қана қоймай, құрылғының Firewall ретінде келетін функцияларының көмегімен желіні қауіпсіз ету

- Ішкі трафик пен сыртқы трафиктің арасын айқын бөле аласыз:

- Құрылғыларды қадағалау, трафикті қадағалау

- Қолданушылар кіре алатын сайттар мен ресурстарды бақылау және қажет болса шектеу

- YouTube, TikTok, Facebook, VK.com, Instagram, басқа "қажетсіз" сайттарды бұғаттау

- Сырттан келетін уақытша қолданушылар болса олардың трафигін шектеу не бақылау

- т.б кез-келген қалауыңыз бойынша қосымша функциялар бар.

- SFP порт өте жоғарғы жылдамдықта оптикалық Интернетке қосылуға мүмкіндік береді

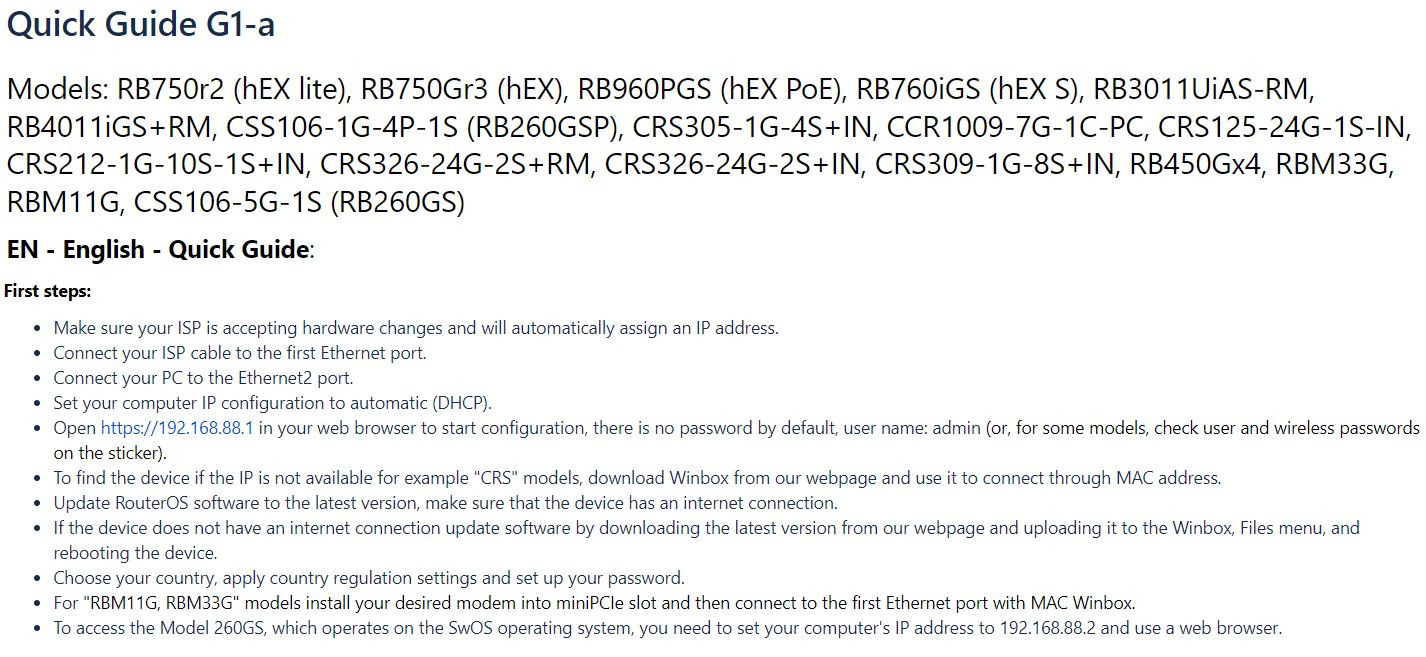

- Құрылғыны баптау жеңіл

- Бас офис пен филиалдардың арасында VPN канал құру

- Телефония, Cloud computing мүмкіндігі

- Firewall, NAT, Filtering, IPv6 қолдау

- Routing (Маршруттау функциялары): Interface Routing, IPv4 dynamic routing: RIPv2, OSPF, BGP

- MPLS

- VPN: IPsec, IKEv2, Point to point tunneling ( OpenVPN, PPTP, PPPoE, L2TP, SSTP), VLAN – IEEE802.1q Virtual LAN support, Q-in-Q support, MPLS based VPNs, WireGuard, ZeroTier

- DHCP: Per interface DHCP server, DHCP client and relay, Static and dynamic DHCP leases, RADIUS support

- QoS: Hierarchical Token Bucket ( HTB) QoS system with CIR, MIR, burst and priority support, Simple and fast solution for basic QoS implementation - Simple queues, Dynamic client rate equalization ( PCQ)

- Proxy: HTTP caching proxy server, Transparent HTTP proxy, DNS static entries тағы басқа

- Құралдар: Ping, traceroute, Bandwidth test, ping flood, Packet sniffer, torch, Telnet, ssh, E-mail and SMS send tools т.б

hEX S 5x Gigabit Ethernet, SFP, Dual Core 880MHz CPU, 256MB RAM, USB, microSD, RouterOS L4, IPsec аппараттық шифрлауды қолдау және Dude сервер пакеті hEX S сымсыз қосылым қажет емес орындарға арналған бес портты Gigabit Ethernet маршрутизаторы болып табылады. hEX-пен салыстырғанда, hEX S-де SFP порты және соңғы портта PoE шығысы бар.

Бұл қол жетімді, шағын және пайдалану оңай, бірақ сонымен бірге RouterOS қолдайтын барлық кеңейтілген конфигурацияларға қабілетті өте қуатты қос ядролы 880 МГц процессоры және 256 МБ жедел жады бар. Құрылғыда USB 2.0, №5 Ethernet порты үшін PoE шығысы және 1,25 Гбит/с SFP торы бар. №5 порты басқа пассивті PoE мүмкіндігі бар құрылғыларды құрылғыға қолданылатын кернеумен бірдей қуаттай алады.

IPsec аппараттық шифрлауы (~470 Мбит/с) және Dude сервер пакетіне қолдау көрсетіледі, ондағы microSD ұясы файлдарды сақтау және Dude үшін жақсартылған r/w жылдамдығын қамтамасыз етеді.

Бизнесіңізде қандай да бір желілік (сымды, сымсыз, үлкен ара қашықтық, Wi-Fi т.б) мәселені шешу керек болса алғаш қарастыратын компаниялардың бірі MikrtoTik болсын. Өзінің қолжетімді, мүмкіндіктерге бай, қауіпсіз, сенімді, керемет қолдау мен энерго тиімділікті ұсынатын MikrtoTik компаниясының құрылғылары нарықта өте бәсекеге сай.

Тарихы

MikroTik 1996 жылы негізін қалаушылар Джон Тулли мен Арнис Риэкстишпен Ригада (Латвия ) құрылды, олар x86 архитектурасына негізделген микропроцессорлық аппараттық құралдары үшін желілік бағдарламалық жабдықты әзірлейді, ол кейін RouterOS деп аталатын өнімге айналды. RouterOS-тің ең алғашқы нұсқалары Linux 2.2 негізінде жасалған.

2002 жылы MikroTik RouterOS операциялық жүйесімен жұмыс істейтін RouterBoard брендімен желіге бағытталған төмен қуатты бір тақталы компьютерлерді (SBC) шығару арқылы өнім желісін кеңейтті. Бұл ерте SBCs басқа жүйелердің құрамдас бөліктері ретінде кеңейтілуі және/немесе біріктірілуі мүмкін, бірақ уақыт өте келе бұл RouterBoard/RouterOS платформасы толық желілік желілік жабдыққа айналады.

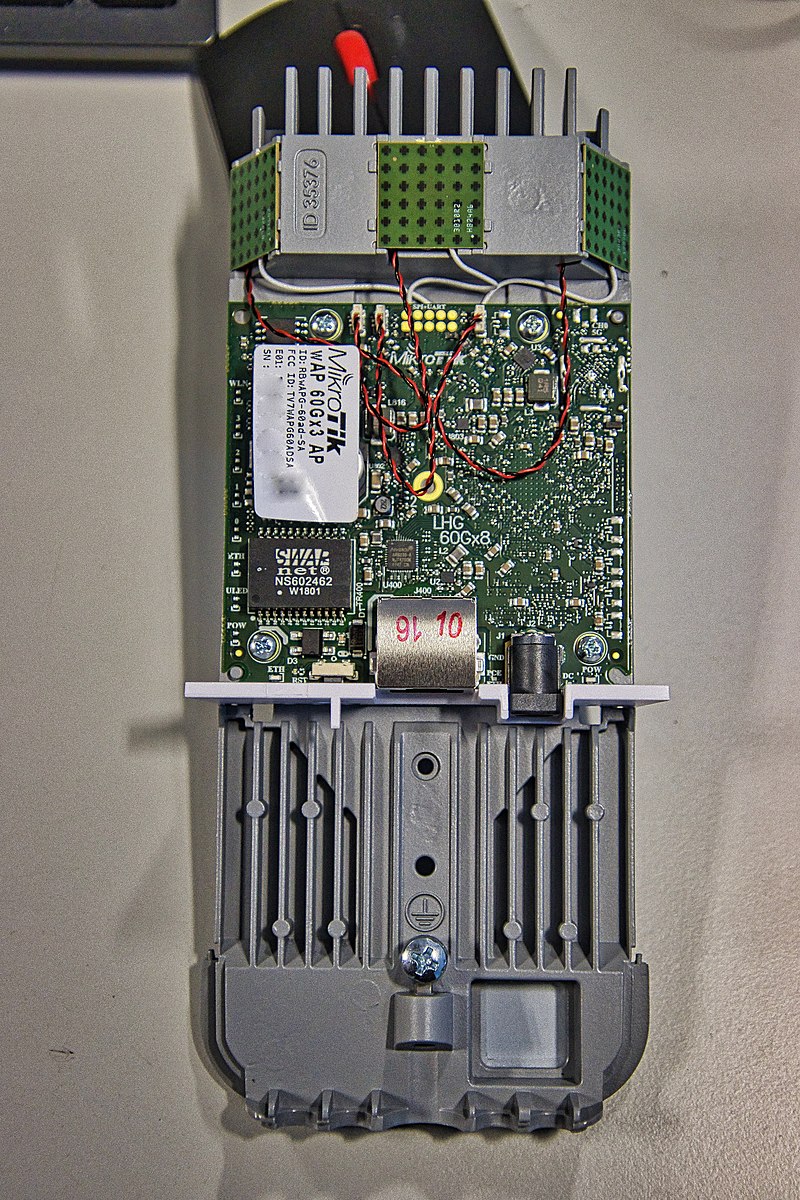

Заманауи RouterBoard жабдығы және оның ішінде RouterOS операциялық жүйесі.

Заманауи RouterBoard жабдығы және оның ішінде RouterOS операциялық жүйесі.

Хронология

- 1997 ж. – MikroTik Router Software деп аталатын x86 ДК платформасы үшін бағдарламалық құралдың шығарылымы ақырында RouterOS жүйесіне айналады.

- 2002 – RouterOS жүйесі бар MikroTik x86 негізіндегі компьютерлермен бірге пайдаланылатын RouterBoard сериялы PCI қондырма тақталарының шығарылымы.

- 2003 – RouterBoard 200, бір тақталы маршрутизатор платформасы және Power over ethernet (PoE ) арқылы қуат алатын 2,4 ГГц сымсыз антеннасы бар корпусқа біріктірілген SBC бар RouterBOARD 220 шығарылымы . Түпнұсқа RouterBoard Geode процессорына негізделген , бірақ кейінірек MIPS пайдаланылды.

- 2012 – Tilera компаниясының TILE-Gx көп ядролы процессорларын қолданатын Cloud Core Router (CCR) 1000 сериясының шығарылымы . Тилера негізіндегі CCR-лар 1 ГГц жиілікте 72 ядроға дейін шығарылады.

- 2022 – ARM64 архитектуралық процессорларын қолданатын және CCR2216 жүйесінде 100 ГбЕ мүмкіндігі бар CCR 2000 сериялы желі маршрутизаторларының шығарылымы . Сондай-ақ, CCR2004-1G-2XS-PCIe бар ДК қондырма тақталарына оралу.

Өнмідері

MikroTik өнімдері негізінен екі түрлі өнім желісін қамтиды. Біріншісі - Debian GNU/Linux ядросында құрастырылған маршрутизаторларға арналған операциялық жүйе MikroTik RouterOS. Екіншісі - MikroTik RouterBOARD, әртүрлі Ethernet маршрутизаторлары мен қосқыштарын және сыртқы сымсыз жүйелерді қамтитын өнімдер желісі.

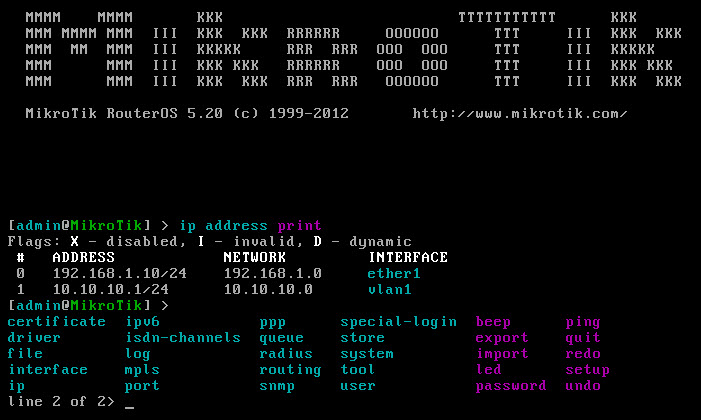

RouterOS - RouterBOARD-тың операциялық жүйесі

MikroTik RouterOS - маршрутизаторлар үшін арнайы әзірленген Debian GNU / Linux ядросына негізделген операциялық жүйе. Ол компания шығарған желілік жабдықта - RouterBOARD-да, сондай-ақ стандартты x86 типті компьютерлерде орнатылған, бұл құрылғыларға маршрутизатор функцияларын орындауға мүмкіндік береді. Интернет-қызмет провайдерлерін (ISP) ескере отырып әзірленген RouterOS желіні басқару және Интернетке қосылу үшін барлық маңызды мүмкіндіктерді қамтиды, соның ішінде маршруттау, желіаралық қалқан, өткізу қабілеттілігін басқару, сымсыз кіру нүктесінің функциялары, кері байланыс, ыстық нүкте шлюзі және VPN сервер мүмкіндіктері.

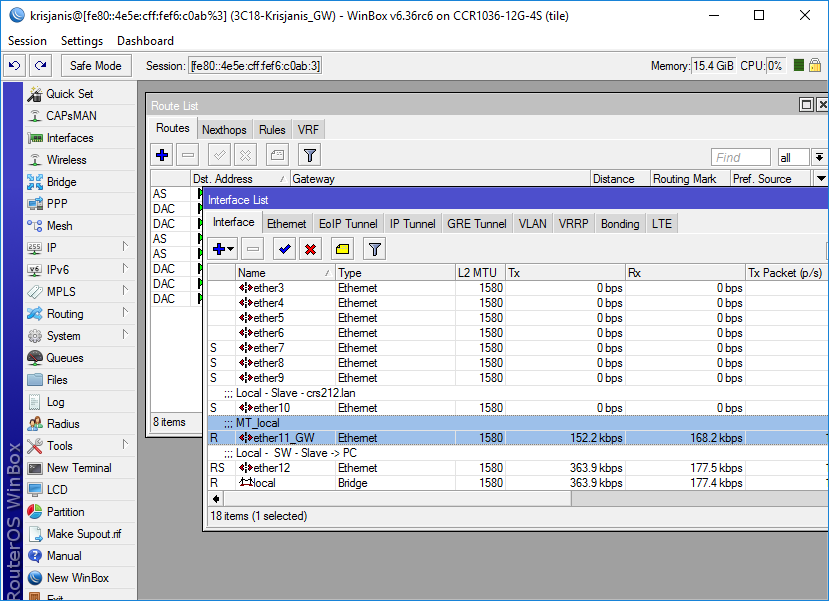

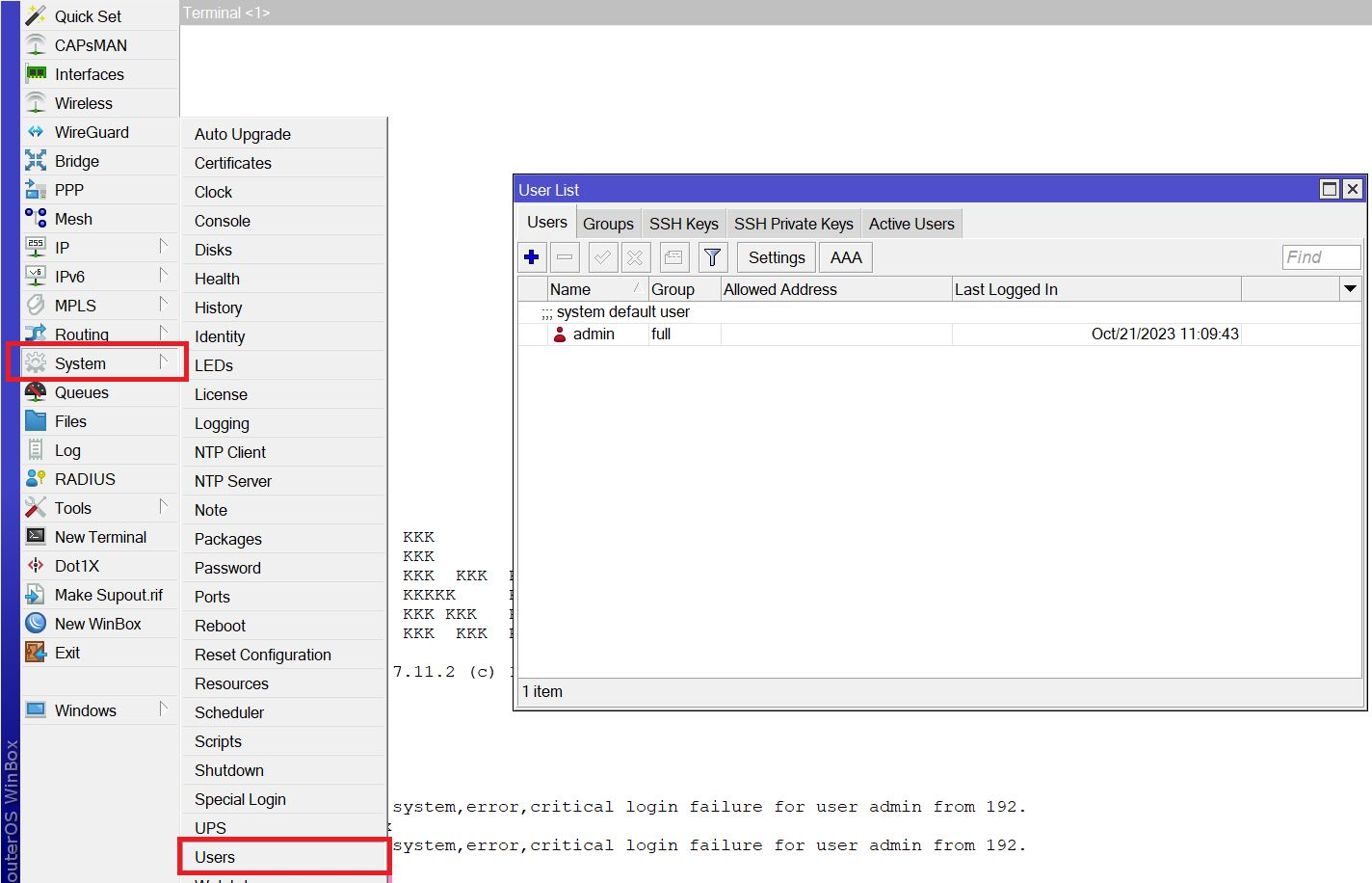

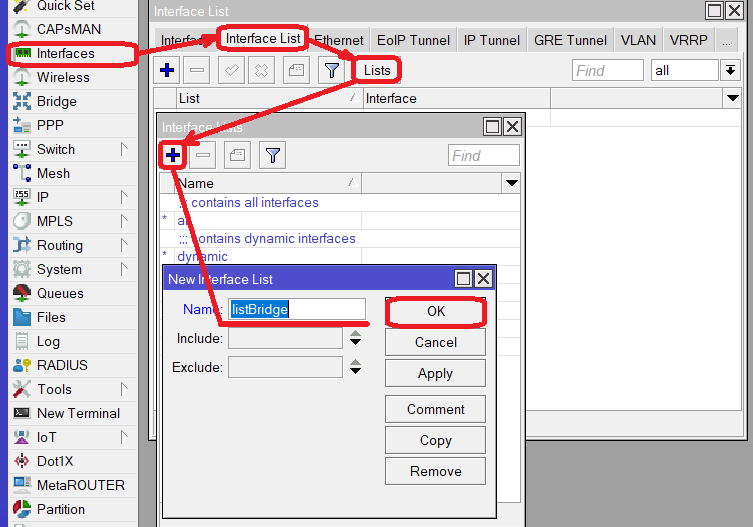

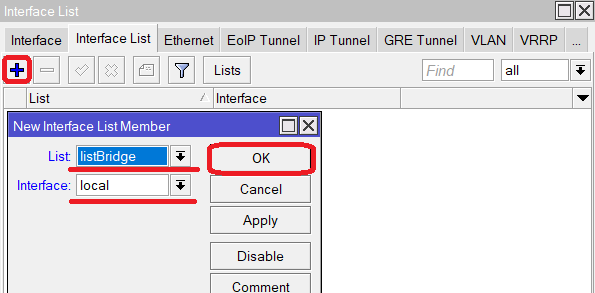

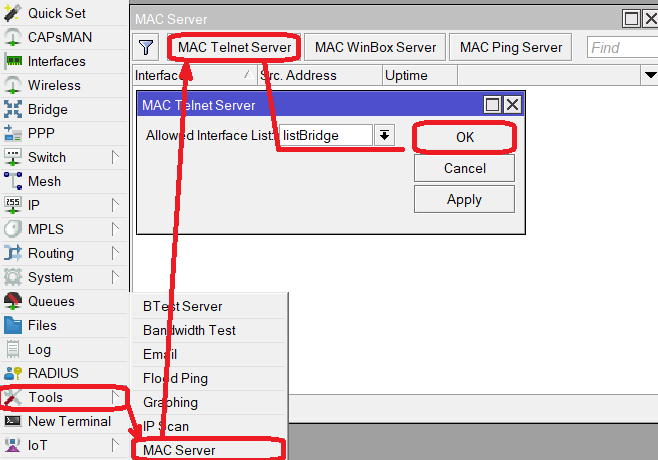

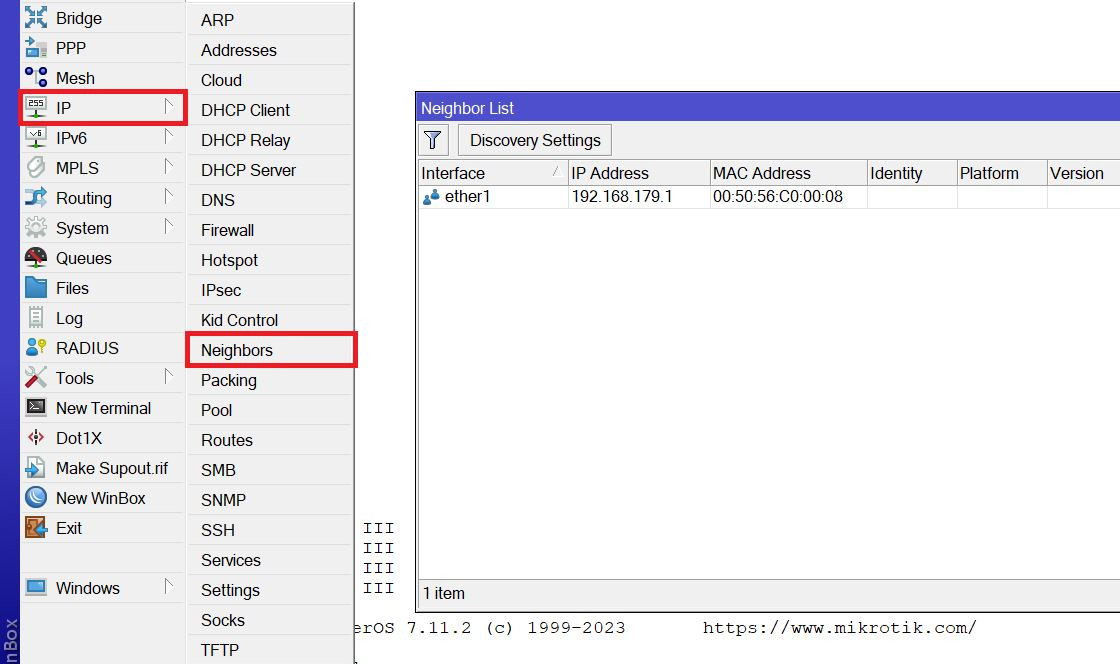

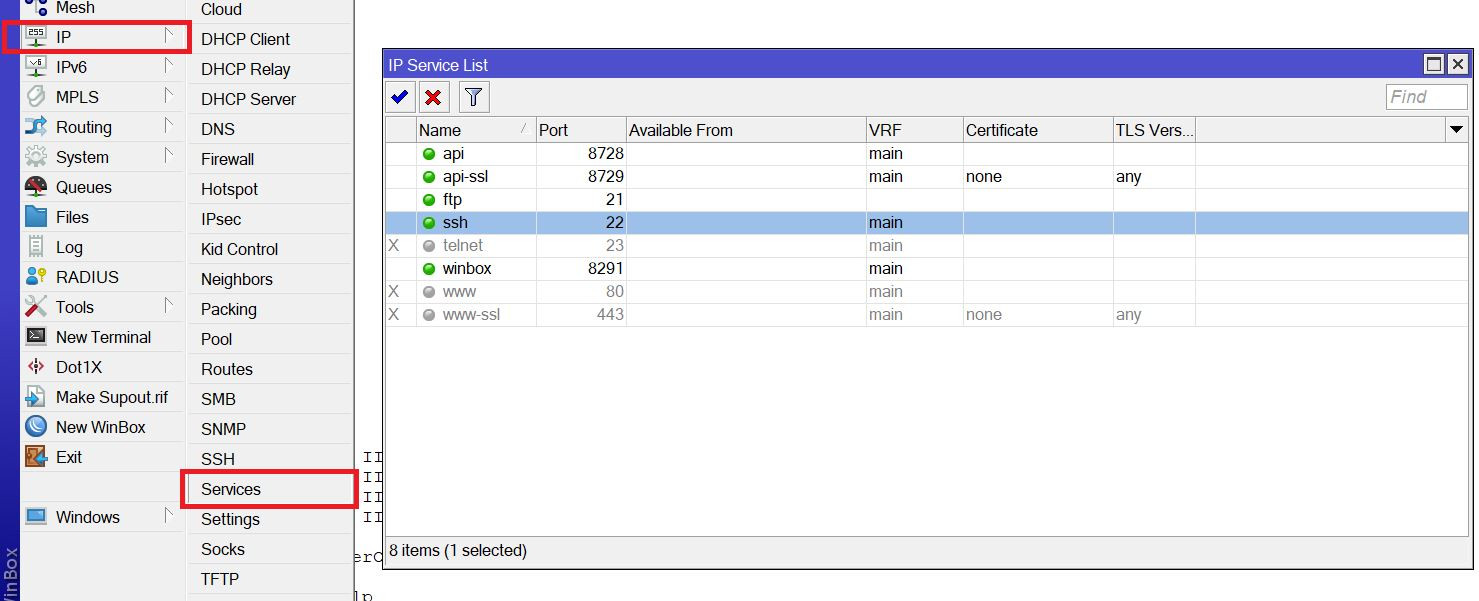

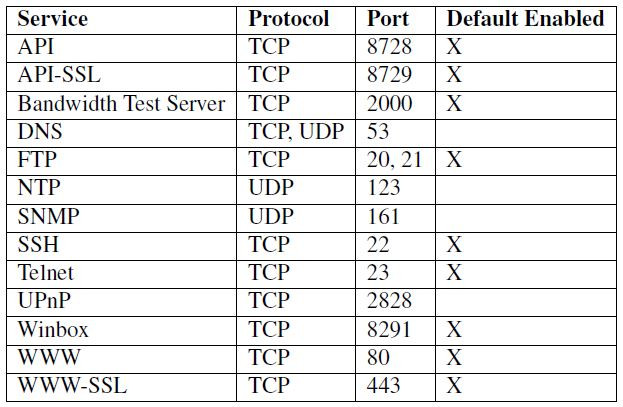

Бұл ОЖ-мен байланыс негізінен желілік маршрутизаторда орнатылған RouterOS-пен графикалық пайдаланушы интерфейсін қамтамасыз ететін Winbox арқылы жүзеге асырылады. Winbox құрылғыны конфигурациялауды және бақылауды жеңілдетеді. RouterOS сонымен қатар FTP, Telnet, сериялық консоль, API, мобильді қолданба және SSH қосылымдары арқылы қол жеткізуге мүмкіндік береді.

RouterOS OSPF , BGP және Multiprotocol Label Switching (VPLS/MPLS) сияқты интернет-провайдерлері пайдаланатын көптеген қолданбаларды қолдайды . Ол IPv4 және IPv6 Internet Protocol нұсқаларының екеуін де қолдайды және барлық дерлік желі интерфейстеріне қолдау көрсетеді.

RouterOS негізгі нұсқаларының шығарылу күндері келесідей:

- 7-нұсқа: 2021 жылдың желтоқсаны

- 6-нұсқа: қараша 2012 ж

- 5-нұсқа: 2010 жылдың наурызы

- 4-нұсқа: қазан 2009 ж

- 3-нұсқа: 2008 жылдың қаңтары

RouterBOARD

Компания RouterOS операциялық жүйесімен толық үйлесімділікті қамтамасыз ететін RouterBOARD (RB) атауымен желілік жабдықты сатады. RouterBOARD желісі RouterOS жүйесімен бірге шағын және орта сымсыз интернет провайдерлеріне сатылады, әдетте ауылдық және шалғай аудандарда кең жолақты сымсыз қосылуды ұсынады. Өнім желісі жиналған SOHO маршрутизаторларын, ішкі және сыртқы сымсыз 802.11 MIMO және TDMA құрылғыларын, сондай-ақ теңшелген шешімдерді жасауға арналған корпуссыз PCB маршрутизаторларын қамтиды.

Сымсыз антенналар / Wireless antennas

MikroTik әртүрлі пайдалану жағдайларына арналған әртүрлі сымсыз антенналарды әзірлейді. Олардың әрқайсысы сыртқы сымсыз қосылым үшін бірегей қамту үлгілері мен қашықтық мүмкіндіктерін ұсынатын секторлық антенналарды, тағамдық антенналарды және omni антенналарды қамтиды.

Access Points

MikroTik кіру нүктелері 60 ГГц сымсыз жүйелер, 802.11a/b/g/n/ac, 2G, 3G, 4G (LTE) және 5G қолдауы сияқты әртүрлі жиілік диапазондары мен өткізу мүмкіндіктеріне арналған опциялары бар ішкі және сыртқы үлгілерді ұсынады.

Ethernet маршрутизаторлары

МикроТик шағын кеңсе маршрутизаторларынан Интернет провайдерлеріне арналған өнімділігі жоғары маршрутизаторларға дейін әртүрлі желі өлшемдері мен күрделілігіне арналған шешімдерді әзірлейді.

Желі маршрутизаторлары

Mikrotik сонымен қатар коммутаторларды, соның ішінде бұлтты маршрутизаторды және бұлтты смарт қосқыштарды әзірлейді. Бұл құрылғылар желіні кеңейту үшін көптеген порттарды қамтамасыз етеді және VLAN, QoS және портты көшіру сияқты мүмкіндіктермен бірге келеді.

MikroTik профайл жүктеу - PDF

Немесе біздің Google Disk-тен жүктеп алыңыз: Algorithm Disk

Дүние жүзіндегі MikroTik дистрибьюторлары

Аппараттық құралдарды немесе MikroTik RouterOS сатып алу үшін ресми дистрибьюторларына хабарласамыз.

Дистрибьюторлардан сатып алу

MikroTIK жаңалықтары, блог парақшасы - Newsletter деп аталады.

Компанияда болып жатқан жаңалықтар, өзгерістер, хабарламалар, жаңа өнімдер жайында ақпаратты осы жерден оқып отыруға боады. Сондай ақ, қауымдастыққа кіру немесе комек алу, форумдарды оқу және басқа да ақпараттар ала аласыз. Newsletter